La sicurezza digitale è una conversazione complessa. Ogni giorno, affidiamo ai nostri dispositivi le nostre vite, dalle conversazioni più intime ai dati bancari. Questa fiducia si basa su una promessa implicita: che le nostre informazioni rimangano private e protette. Eppure, il panorama delle minacce è in costante evoluzione, con spyware sempre più sofisticati che prendono di mira individui specifici, trasformando lo smartphone in uno strumento di sorveglianza.

Questi attacchi, spesso orchestrati da attori con risorse ingenti, sfruttano vulnerabilità intrinseche dei sistemi operativi, in particolare quelle legate alla gestione della memoria. Un piccolo errore nel modo in cui un’applicazione scrive o legge i dati può creare un’apertura, una crepa nel muro che un malintenzionato può sfruttare per infiltrarsi. È un problema che affligge l’intera industria tecnologica, da Android a Windows, e che richiede soluzioni architetturali profonde.

Con l’arrivo degli iPhone 17, Apple introduce una risposta decisa a questa sfida: Memory Integrity Enforcement. Non si tratta di un semplice aggiornamento incrementale, ma di una revisione fondamentale dell’architettura di sicurezza, progettata per sigillare queste crepe a livello hardware.

Questa tecnologia promette di rendere gli exploit basati sulla corruzione della memoria esponenzialmente più difficili e costosi da realizzare, alzando l’asticella della protezione a un livello mai visto prima su un dispositivo consumer. Un cambiamento che potrebbe ridefinire le regole del gioco nella cybersicurezza mobile.

Indice dei contenuti

La Radice del Problema: Le Vulnerabilità di Memoria

Per capire la portata di Memory Integrity Enforcement, è utile fare un passo indietro. La maggior parte degli attacchi informatici più efficaci si basa su un concetto noto come “violazione della sicurezza della memoria“. Immaginiamo la memoria del telefono come una grande scaffalatura, dove ogni dato ha il suo scomparto preciso. Un’app legittima sa esattamente dove mettere e prendere le sue informazioni.

Un exploit di memoria si verifica quando un’app malevola riesce a scrivere dati al di fuori del suo scomparto, magari sovrascrivendo le istruzioni di un’altra app o del sistema operativo stesso.

Questo è possibile a causa di bug nel codice, come i buffer overflow (quando si cerca di mettere più dati di quanti uno scomparto possa contenerne) o gli use-after-free (quando si cerca di usare uno scomparto che era già stato liberato).

Queste vulnerabilità sono estremamente potenti perché sono intercambiabili. Un aggressore può sviluppare una tecnica e poi adattarla sfruttando bug diversi.

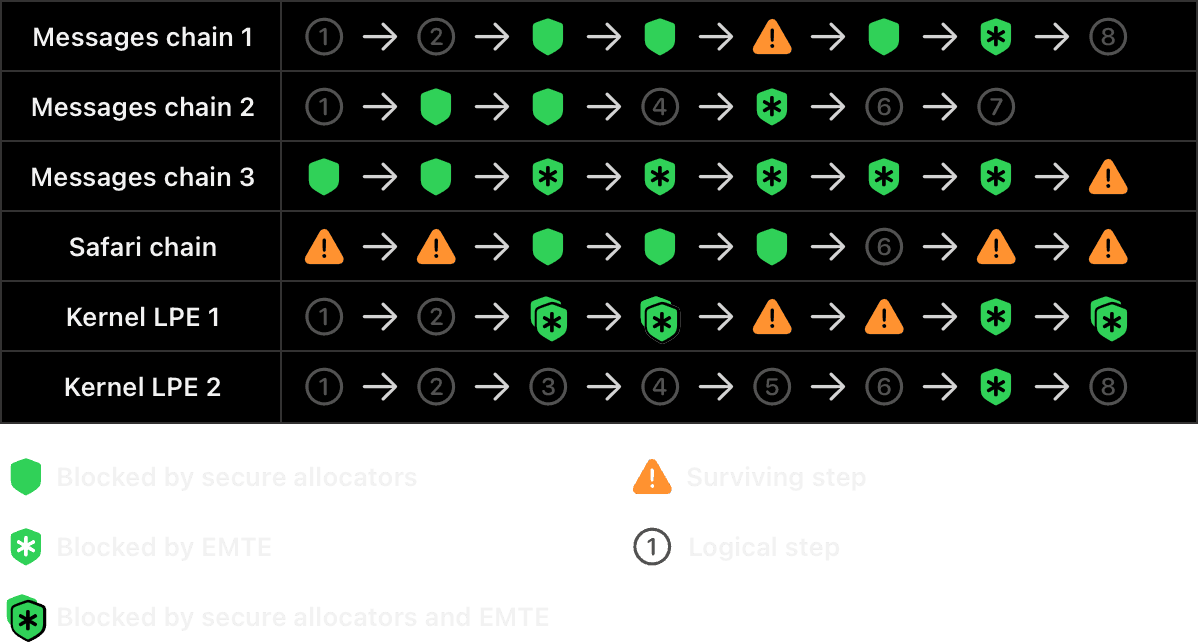

Apple ha già introdotto contromisure software notevoli, come gli allocatori sicuri in iOS 15 e versioni successive, ma la vera svolta arriva quando la protezione viene integrata direttamente nel silicio.

Memory Integrity Enforcement: La Fortezza Hardware

Memory Integrity Enforcement (MIE) è la concretizzazione di un progetto durato cinque anni, che fonde l’hardware di Apple Silicon con il software di iOS. L’obiettivo è semplice: rendere la corruzione della memoria un vicolo cieco per gli attaccanti. Per farlo, MIE si basa su tre pilastri fondamentali.

1. Allocatori di Memoria Sicuri

Tutto parte da una gestione più intelligente della memoria. Gli allocatori software come kalloctype e xzone malloc organizzano i dati in “contenitori” separati in base al loro tipo. Questo rende più difficile per un attaccante usare un tipo di dato per influenzarne un altro, una tecnica comune negli exploit.

2. Enhanced Memory Tagging Extension (EMTE)

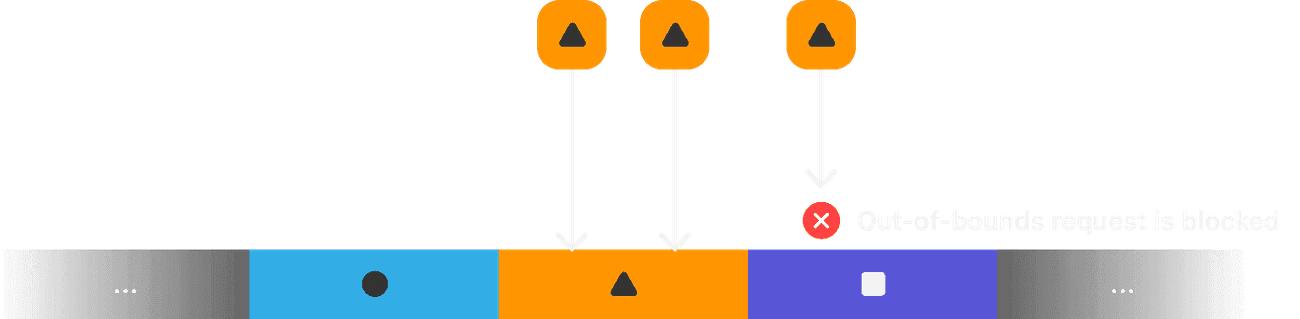

Qui entra in gioco l’hardware. L’EMTE è una versione potenziata di una tecnologia ARM che associa a ogni porzione di memoria un “tag”, una sorta di etichetta segreta. Quando un’app cerca di accedere a quella memoria, deve presentare il tag corretto.

Se i tag non corrispondono, l’hardware blocca istantaneamente l’accesso e termina il processo. Questo sistema, integrato nei nuovi chip A19 Pro, è sempre attivo e sincrono, eliminando le finestre temporali che un aggressore potrebbe sfruttare.

3. Tag Confidentiality Enforcement

Avere dei tag non serve a nulla se un attaccante può indovinarli o rubarli. Apple ha quindi implementato una serie di protezioni per garantire la segretezza dei tag. Questo include la difesa contro attacchi speculativi come Spectre, un problema per cui non esistevano contromisure efficaci a basso costo fino ad ora.

La soluzione di Apple, secondo quanto dichiarato, ha un impatto quasi nullo sulle prestazioni della CPU.

Per un’analisi tecnica approfondita, il post sul blog di ricerca sulla sicurezza di Apple offre dettagli senza precedenti.

In pratica, Apple ha costruito una fortezza. Gli allocatori creano le mura perimetrali, l’EMTE piazza guardie armate su ogni mattone e la Tag Confidentiality si assicura che nessuno possa corrompere quelle guardie.

Vantaggi Concreti per l’Utente

Cosa significa tutto questo per l’utente finale? I vantaggi sono tangibili, anche se per lo più invisibili.

- Protezione da Spyware Avanzati: L’obiettivo primario di MIE è contrastare strumenti di sorveglianza come Pegasus. Rendendo gli exploit di memoria inefficaci, si alza drasticamente il costo e la complessità dello sviluppo di tale spyware.

- Sicurezza “Always-On”: A differenza di altre implementazioni, MIE non è un’opzione da attivare. È una protezione fondamentale, sempre attiva sul kernel e su oltre 70 processi di sistema, senza che l’utente debba fare nulla.

- Minimo Impatto sulle Prestazioni: Grazie alla profonda integrazione tra hardware e software, Apple sostiene di aver raggiunto questo livello di sicurezza su iPhone 17 senza compromettere la reattività e l’efficienza energetica del dispositivo.

- Un Ecosistema più Sicuro: Gli sviluppatori potranno testare le loro app con l’EMTE tramite Xcode, incentivando la creazione di un ecosistema di applicazioni più robuste e sicure per tutti.

L’approccio di Apple si distingue da quello visto su altre piattaforme. Sebbene GrapheneOS su Pixel utilizzi una tecnologia simile (MTE), essa è spesso opzionale e non così profondamente integrata con il sistema operativo.

Domande Frequenti (FAQ)

Memory Integrity Enforcement sarà disponibile anche sui vecchi iPhone?

No, la protezione completa richiede i nuovi chip A19 Pro presenti solo nella linea iPhone 17 e iPhone Air. Apple ha specificato che miglioramenti alla sicurezza della memoria sono stati estesi anche ai dispositivi più vecchi, ma la protezione hardware EMTE è un’esclusiva dei nuovi modelli.

Questa tecnologia mi proteggerà da tutti i tipi di attacchi?

MIE è specificamente progettato per neutralizzare le vulnerabilità di corruzione della memoria. Non protegge da attacchi di phishing, malware installato tramite ingegneria sociale o altre tecniche che non si basano su exploit di memoria. La vigilanza dell’utente resta fondamentale.

Come posso sapere se MIE è attivo sul mio iPhone 17?

Non devi fare nulla. È una caratteristica intrinseca del sistema, sempre attiva. Non c’è un interruttore nelle impostazioni; è parte integrante dell’architettura di sicurezza del dispositivo fin dal primo avvio.

Gli sviluppatori dovranno riscrivere le loro app?

No. La protezione è trasparente. Le app beneficeranno della maggiore sicurezza senza la necessità di modifiche. Gli sviluppatori che desiderano testare e rafforzare ulteriormente il loro codice potranno usare i nuovi strumenti in Xcode.

Quindi stiamo dicendo che i vecchi iPhone sono insicuri ed esposti ad attacchi? Ah no? Allora questa miglioria è inutile