Potremmo definirlo un bug grande quanto una casa. Fino a qualche mese fa era possibile usare un sistema composto da un computer, un’antenna WiFi e un Raspberry Pi per riavviare un iPhone nelle vicinanze e ottenerne il controllo.

Lo ha trovato Ian Beer del team Project Zero di Google. Il team che si occupa di scovare le vulnerabilità dei sistemi sui quali funzionano i prodotti dell’azienda, quindi anche iOS. Come spiega nel suo lungo e dettagliato post, Ian ha trovato un bug in grado di entrare negli iPhone posti nelle vicinanze.

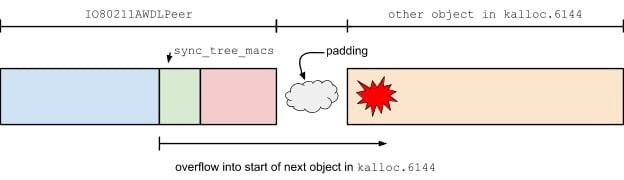

Sono stati necessari 6 mesi di lavoro per riuscire ad applicare il sistema. Il tutto funziona passando dal protocollo AWDL (Apple Wireless Direct Link). È un protocollo presente in tutti i dispositivi di Apple per consentire il passaggio di dati tra i device.

In pratica è lo stesso usato da AirDrop, SideCar, dal copia/incolla e da tutti quei sistemi che usano il WiFi per scambiare informazioni tra i dispositivi Apple nelle vicinanze. Sfruttando questo sistema era possibile inserire del codice malevolo nella comunicazione, tale da scatenare il reboot del dispositivo e l’accesso al kernel del sistema operativo.

Questo permetteva di accedere alle foto, usare il microfono, visualizzare la fotocamera a molto altro. Apple ha però risolto tutto con un aggiornamento da iOS 12.4.7 e watchOS 5.3.7 come indica questa nota.

Quindi c’è da preoccuparsi? Non voglio minimizzare, ma a parte il fatto che il bug sia stato risolto mesi fa, c’è da considerare che l’hacker deve essere fisicamente nei paraggi, deve avere un computer con uno strano macchinario attaccato e deve lavorare per dei mesi per poter riuscire nel suo intento.

Quindi la pericolosità è nulla. Resta il fatto che una persona sia riuscita a realizzare un sistema in grado di sfruttare una vulnerabilità potenzialmente disastrosa. Questo lascia il dubbio al fatto che potrebbero essercene delle altre non ancora scoperte.